Un nou val de cryptojacking lovește utilizatorii de AWS, exploatând credențiale IAM furtate în loc de vulnerabilități software. Atacatorii cu privilegii de tip administrator pornesc rapid mașini EC2 și clustere ECS pentru a mina criptomonede, iar factura se adaugă imediat la contul victimei.

Strategia de acces prin credențiale compromise

Atacatorii obțin chei de acces IAM valide, de regulă cu drepturi administrative, și le introduc direct în API‑ul AWS. Această metodă elimină necesitatea de a sparge un serviciu și permite un cryptojacking instantaneu.

Faza de verificare și pornire a minerului

După autentificare, se efectuează un DryRun al comenzii RunInstances pentru a confirma permisiunile fără a lansa instantaneu resurse. Odată validate cotele de EC2, se instalează software‑ul SBRMiner‑MULTI în container‑e ECS și pe instanțele EC2, declanșând consumul masiv de CPU.

Tehnici de persistență și escaladare în AWS

- Setarea disable API termination pentru instanțe, forțând reactivarea manuală înainte de oprire.

- Crearea a zeci de clustere ECS, uneori peste 50, pentru a răspândi sarcina de mining și a complica investigarea.

- Utilizarea Auto Scaling Groups care mențin numărul de instanțe activ chiar și după opriri manuale.

- Configurarea unui Lambda Function URL public, fără autentificare, ca punct de revenire pentru acces continuu.

Detectarea timpurie a cryptojacking‑ului în medii cloud

Semnalele de alarmă includ: creșteri bruște ale costurilor AWS, lansări neobișnuite de instanțe EC2, crearea masivă de clustere ECS și apeluri repetitive la API‑uri critice. Monitorizarea modificărilor de atribute, cum ar fi disable API termination, poate reduce timpul de reacție.

Recomandări pentru protecția contului AWS împotriva cryptojacking

- Aplică principiul „least privilege” pentru toate rolurile IAM și restrânge accesul la crearea de resurse EC2/ECS.

- Utilizează credențiale temporare (STS) în loc de chei de acces permanente.

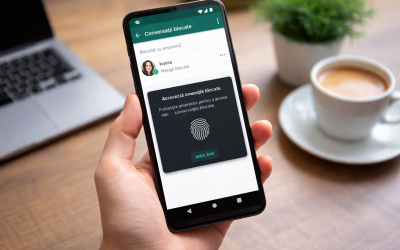

- Activează autentificarea multi‑factor (MFA) pentru fiecare utilizator cu privilegii administrative.

- Configură alerte de cost și de utilizare a resurselor în CloudWatch, cu praguri pentru consum neobișnuit.

- Verifică periodic existența protecțiilor de terminare și a funcțiilor Lambda expuse public.

În contextul actual, cryptojacking pe AWS se bazează pe acces legitim pentru a transforma infrastructura cloud în mină de criptomonede. Monitorizarea continuă a activităților și aplicarea unor politici stricte de acces rămân esențiale pentru limitarea impactului financiar și operațional.